Der Unterschied zwischen Authentifizierung und Autorisierung

Erfahren Sie die wichtigsten Unterschiede zwischen Authentifizierung und Autorisierung in der Sicherung von Anwendungen. Lernen Sie, wie diese Prozesse zusammenarbeiten, um sensible Daten zu schützen und die Cybersicherheit mit praktischen Beispielen und Best Practices zu verbessern.

Auf dem Weg zu sicheren Anwendungen - Authentifizierung und Autorisierung

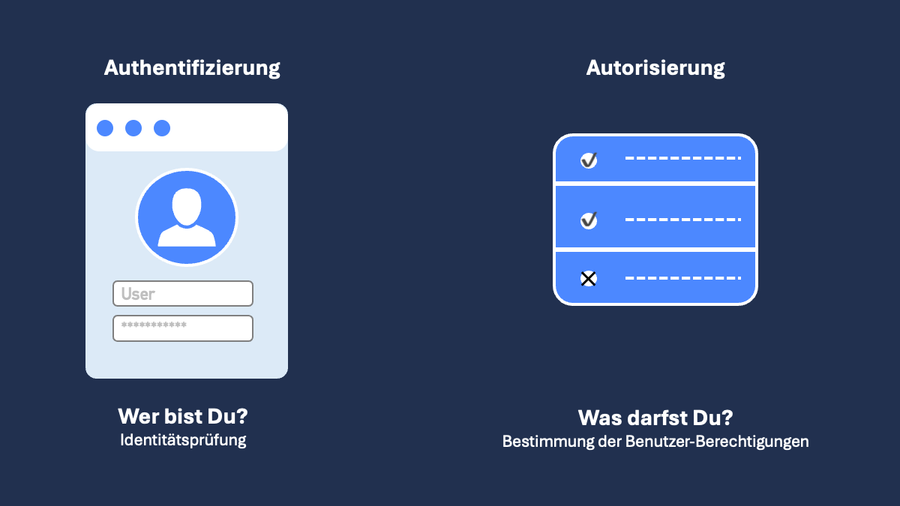

Bei der Sicherheit von Anwendungen spielen Prozesse wie Authentifizierung und Autorisierung eine Schlüsselrolle. Beide elektronischen Abläufe sind grundlegend, um zu garantieren, dass ausschließlich legitime Nutzer auf sensible Datensätze und Programme zugreifen.

Das Zusammenspiel von Authentifizierung und Autorisierung

Jeder Authentifizierungsprozess zeigt sich als Auftakt, bei dem die Identität eines Benutzers abzuprüfen ist. Dies geschieht durch unterschiedliche Methoden wie Passworteingaben oder digitale Checks biometrischer Daten.

Ist die Nutzeridentität legitimiert, folgt als zweite Sicherheitsstufe die sogenannte Autorisierung. Hierbei legt das Anwendersystem fest, auf welche Art von Ressourcen und Informationen der zuvor authentifizierte Benutzer zugreifen darf.

Durch eine aufeinanderfolgende Verknüpfung beider Prozesse ist ein hochgradiges Sicherheitslevel ermöglicht. Denn: Über die Identitätskontrolle des Anwenders hinaus definiert die entsprechende App gleichzeitig die relevanten Zugriffsrechte.

Solche abgestuften Phasen wie eine Zwei-Faktor-Authentifizierung in Verbindung mit Zuweisungen von Nutzungsrechten werden bei wachsender Cyberkriminalität umso wichtiger.

Ein Lupenblick auf die Grundlagen der Authentifizierung

Die Authentifizierung ist ein unentbehrlicher Maßstab innerhalb der IT-Sicherheit.

Die Umsetzung dieses Standards gewährleistet, dass die Identität eines Anwenders oder Fremdsystems grundlegend gecheckt ist. Noch wichtiger: Die Sicherheitsvorkehrungen erfolgen rechtzeitig im Vorfeld, bevor ein Ressourcenzugriff im Rahmen der jeweiligen Applikation möglich wird.

Hier sind bekannte Praxisbeispiele, welche ein verständliches Bild verschiedener Authentifizierungsansätze liefern:

Die herkömmliche passwortbasierte Authentifizierung

Bei Anmeldungen zu E-Mail-Postfächern oder Banking-Apps geben Nutzer ihre E-Mail-Adresse und ein persönliches Passwort ein. Die Methode ist jedoch anfällig für Phishing-Attacken und Brute-Force-Angriffe.

Zwei-Faktor-Authentifizierung (2FA)

Beispielsweise beim Online-Banking ist außer dem individuellen Passwort ein Zusatzcode als systemgeneriertes Einmalpasswort (OTP) in die Kontrollmaske einzugeben. Die Zusendung des spezifischen OTPs erfolgt häufiger per SMS oder E-Mail.

Oder: Es kommt alternativ eine besondere Authentifizierungs-App wie der Google Authenticator zum Einsatz.

Beide Stufen verbessern gravierend die Systemsicherheit. Denn: Jeder Angreifer muss bei Cyber-Attacken gleich zwei diverse Schlüsselfaktoren kennen, bevor er Zugang zum Anwendungsprogramm bekommt.

Die tokenisierte Authentifizierungsmethode

Diese Zugangsmethode ist bei firmeninternen Netzwerken (Intranets) weit verbreitet. Dort nutzen die Mitarbeiter für den Zutritt in die Programmumgebung physische Sicherheitstoken oder Smartcards in Verbindung mit einem PIN-Spezialcode.

Solche Zugriffsmethoden finden sich öfter bei komplexen Apps im Rahmen sicherheitskritischer Betriebssysteme.

Der biometrische Authentifizierungsansatz

Die Nutzung von untrüglichen Fingerabdruck-Identifizierungen oder einer sensiblen Software zur Gesichtserkennung ist zunehmend auf Smartphones zu entdecken.

Digitale Endgeräte wie das Apple-iPhone verwenden zum Beispiel hochspezifische Touch-IDs oder Face-IDs, um die Benutzer-Identität zu verifizieren. Solch eine Prüfmethode gilt als äußerst sicher, da biometrische Kennzeichen unverwechselbar und schwierig fälschbar sind.

Single Sign-On (SSO)

Für betriebliche und private Programmpakete wie Microsoft Office 365 kommen praktikable SSOs in Frage. Hierbei authentifiziert sich jeder Nutzer einmalig und erhält daraufhin Zugriff auf mehrere Apps und Dienste.

Eine erneute Anmeldung entfällt bei dieser Sicherheitslösung. So verbessert sich die Benutzerfreundlichkeit und die verlangte Anzahl der Anmeldedaten ist deutlich reduziert.

Best Practices für eine sichere Authentifizierung

Es gibt bewährte Prinzipien, die sichere Authentifizierungsprozesse ermöglichen.

Passwort-Management

- Verwenden Sie komplexe Passwörter mit einer Kombination aus Groß- und Kleinbuchstaben, Ziffern sowie Sonderzeichen.

- Ändern Sie Passwörter in regelmäßigen Abständen und vermeiden Sie die Wiederverwendung veralteter Passwörter.

- Setzen Sie einen Passwort-Manager ein. Dieser hilft, starke und einmalige Passwörter für jedes System zu erstellen.

Zwei-Faktor-Authentifizierung (2FA)

Nutzen Sie 2FA-Methoden wie biometrische Daten in Form von Fingerabdrücken oder Gesichtserkennung. Gegebenenfalls sind ebenso physische Sicherheitstoken ratsam.

Multi-Faktor-Authentifizierung (MFA)

Kombinieren Sie mehr als zwei Authentifizierungsmethoden wie Passwort, biometrische Daten und zusätzliche Token für eine erhöhte Sicherheit.

Die praktische Implementierung von Authentifizierungsmethoden

Optionen für eine Implementierung von Benutzer-Legitimationen sind Single Sign-On (SSO), OAuth und OpenID Connect sowie JSON Web Tokens (JWT).

Single Sign-On (SSO)

Das SSO-Verfahren ermöglicht Nutzern, sich mit einem einmaligen Datensatz bei mehrfachen Applikationen anzumelden. Die Vorteile liegen in einer verbesserten Effizienz der Anmeldeprozesse und einem verminderten Risiko von Passwortlecks. Hierzu gesellt sich eine zentralisierte Administration der Benutzerverwaltung.

OAuth und OpenID Connect

Beim OAuth handelt es sich um ein spezielles Autorisierungsprotokoll, das den Zugriff auf definierte IT-Ressourcen gestattet. Die Methode erlaubt effektive Authentifizierungsprozesse ohne die Gefahr, Benutzerdaten preiszugeben.

Das OpenID Connect basiert auf dem OAuth-Verfahren als Fundament und fügt weitere Authentifizierungsmöglichkeiten hinzu. So ist eine gut abgesicherte, delegierte Zugriffsverwaltung für Webanwendungen umsetzbar.

JSON Web Tokens (JWT)

Beim JWT geht es um ein kompaktes Token-Format, das Authentifizierungsinfos zwischen zwei oder mehreren Parteien sicher überträgt.

Der gesamte Aufbau lässt sich in die drei Komponenten Header, Payload und Signatur gliedern.

- Der Header enthält die Schlüsselinformationen zum eingesetzten Token-Typ sowie über den verwendeten Authentifizierungsalgorithmus.

- Das Payload beinhaltet die relevanten Authentifizierungsdaten (Claims).

- Last, but not least dient die Signatur einer Absicherung der Integrität und Authentizität des Legitimierungs-Tokens.

Der Zweck der Autorisierung

Die Autorisierung erweist sich als Basisprozess, welcher zugriffsfähige Ressourcen und Daten für einen authentifizierten Benutzer bestimmt. Alle Autorisierungsverläufe sichern ab, dass ausschließlich berechtigte Nutzer auf hochsensible Informationen und Systeme zugreifen.

Die zwei verwendeten Methoden "Rollenbasierte Zugriffskontrolle (RBAC)" und "Attributbasierte Zugriffskontrolle (ABAC)" zeigen unterschiedliche Vorteile: RBAC ist unkomplizierter zu implementieren und zu verwalten, während ABAC einen ausgefeilten, kontextzentrierten Zugriffscheck garantiert.

Rollenbasierte Zugriffskontrolle (RBAC)

Die rollenbasierte Zugriffskontrolle weist Usern spezifische Funktionen zu, die klar definierte Berechtigungen umfassen. Solche Rollenzuweisungen gründen sich gewöhnlich auf ausgewählte Führungspositionen oder sonstige Benutzeraufgaben innerhalb einer Wirtschaftsorganisation.

Beispielsweise hat eine Fachkraft im Controlling Zugriff auf maßgebliche Finanzdaten, während ein IT-Administrator erweiterte Systemrechte besitzt. RBAC ist insofern effizient, da sämtliche Berechtigungen zentral verwaltbar und leicht modifizierbar sind.

Attributbasierte Zugriffskontrolle (ABAC)

Eine attributbasierte Zugriffskontrolle geht noch einen Schritt weiter, indem sie den Zugriff von Nutzern auf Grundlage von Eigenschaften regelt.

Solche Attribute beinhalten Benutzercharakteristika (wie Zugehörigkeit zu einer Fachabteilung oder Leitungsposition), Ressourcenmerkmale (wie Sensibilität der Daten) oder Kontext-Informationen (beispielhaft: Zeitpunkt des Zugriffs).

ABAC gewährleistet so aufgrund der Sicherheitsarchitektur fein abgestimmte, flexible Kontrolloptionen. Denn: Alle Zugriffsentscheidungen fußen auf einer Vielzahl von präzise einstellbaren Kriterien.

Die Implementierung von Autorisierungsmethoden in der betrieblichen Praxis

Eine minimale Privilegierung bedeutet, dass sämtliche Benutzer geringstmögliche Zugriffsrechte erhalten, welche zur Wahrnehmung ihrer Aufgaben gerade unerlässlich sind. Dieser sparsame Autorisierungsstandard vermindert signifikant das Risiko von Missbrauch und unbefugtem Zugriff.

Systemadministratoren der Sicherheitsarchitektur setzen diese Basisnorm durch periodische Überprüfungen der Zugriffsrechte und den Einsatz von rollenbasierten Zugriffskontrollen (RBAC) um.

Die dynamische Autorisierung gewährleistet überdies, sämtliche Zugriffsentscheidungen in Echtzeit hinsichtlich momentaner Kontextdetails zu fällen. Normalerweise sind dies spezifische Charakteristika wie Nutzerstandort, Geräteinformationen oder aktuelle Netzwerkbedingungen.

Unternehmen aus der freien Wirtschaft verwenden häufiger attributbasierte Zugriffskontrollen (ABAC), um solche dynamischen Autorisierungsentscheidungen effektiv zu treffen. Dieses Vorgehen ermöglicht einen genaustens abgestimmten und kontextorientierten Zugriffscheck.

In speziellen Unternehmensumgebungen kommt eine rollenbasierte Zugriffskontrolle (RBAC) öfter zum Einsatz. Hierdurch ist der kontrollierte Zugriff auf sensible Daten und Systeme bestmöglich umsetzbar. Systemadministratoren sind so in der Lage, funktionale Rollen auf zentraler Ebene zu verwalten und alle Nutzerrechte unkompliziert anzupassen.

Durch eine smarte Kombination der zwei Zugriffsprinzipien entwickeln Unternehmen eine stabile, flexible Kontrollstrategie, die Sicherheit und Benutzerfreundlichkeit optimal zusammenführt.

Die besonderen Herausforderungen für die Systemsicherheit und wesentliche Lösungsansätze

Gängige Sicherheitslücken und Cyberangriffe durch Phishing, Brute Force und Session Hijacking bilden ausgesprochene Risikofaktoren für IT-Systeme.

Überprüfungen und Anpassungen der Zugriffsrechte sowie Methoden der dynamischen Autorisierung sind als Maßnahmen zur Verbesserung der IT-Sicherheit darum empfehlenswert.

Denn: Beim ersteren Ansatz lässt sich leichter kontrollieren, dass aus Versehen keine unnötigen Zugriffsmöglichkeiten vergeben sind. Eine zusätzliche Effizienz bieten darüber hinaus Zugriffsentscheidungen auf Echtzeit-Basis durch dynamische Autorisierungsmethoden.

Zur Steigerung der IT-Sicherheit ergänzen sich noch pragmatische Maßnahmen wie der Einsatz von Firewalls und Intrusion Detection Systems (IDS).

Phishing

Angreifer täuschen Benutzer durch gefakte E-Mails oder Webseiten. Ihr vorrangiges Ziel ist, sensible Daten wie Passwörter oder Kreditkartendetails zu stehlen.

Probate Lösungen sind Installierungen von Anti-Phishing-Software, der gezielte Einsatz von E-Mail-Filtern und Schulungen zur Sensibilisierung der Mitarbeiter.

Brute Force

Cyberkriminelle versuchen, Passwörter durch systematisches Ausprobieren aller denkbaren Kombinationen zu entschlüsseln.

Lösungsansätze sind Verwendungen komplexer Passwörter, eine Implementierung von Account-Sperralgorithmen nach mehreren fehlgeschlagenen Anmeldeversuchen sowie der Einsatz von Zwei-Faktor-Authentifizierungen (2FA).

Session Hijacking

Angreifer missbrauchen eine temporäre Benutzersitzung, um einen illegalen Zugriff auf Software-Systeme zu gewinnen.

Als Gegenmaßnahmen eignen sich Nutzungen von sicheren Kommunikationsprotokollen (wie HTTPS) und die reguläre Erneuerung von Session-Tokens. Hinzu kommen Automatiken zur Erkennung und Unterbrechung verdächtiger Sitzungen.

Die Bedeutung von Authentifizierungs- und Autorisierungsmethoden für Marketing und Digitalisierung

Authentifizierungs- und Autorisierungsprozesse sind maßgeblich für Marketing-Manager und Digitalisierungsexperten.

Hierzu ein typisches Praxisbeispiel:

Authentifizierungsverfahren: Ein Bestandskunde meldet sich mit seinem Benutzernamen und Passwort auf einer E-Commerce-Webseite an.

Autorisierungsprozess: Die nachfolgende Datenzuweisung an den legitimierten Benutzer legt fest, auf welche Ressourcen dieser zugreifen darf.

Anhand des Praxisbeispiels: Nach der Anmeldung über das Authentifizierungsverfahren ist es dem Stammkunden erlaubt, seine Bestellhistorie einzusehen.

Am Praxisbeispiel wird deutlich: Das effiziente Zusammenwirken eines klaren Authentifizierungsprozesses und einer sich nahtlos anschließenden Autorisierungsmethode verbessert die Benutzerfreundlichkeit und damit das Kundenerlebnis. Denn: Die Kunden fühlen sich so abgesichert und vertrauensvoll behandelt.

Fazit

Auf dem Weg zu sicheren Anwendungen sind moderne Authentifizierungs- und Autorisierungsverfahren zentrale Bestandteile der Digitalen Transformation. Zukunftsweisende Ansätze wie die Multi-Faktor-Authentifizierung und rollenbasierte Zugriffskontrollen steigern hierbei die Sicherheitsstandards von IT-Anwendungen.

Eine effiziente Implementierung dieser beiden Zugriffsoptionen ist darum wegweisend, um Applikationen vor unbefugtem Zugriff und Datenmissbrauch zu schützen. Gleichzeitig ist durch solche Maßnahmen zum Datenschutz eine Integrität der IT-Systeme gegeben.